Zero Trust Security: Strategi Keamanan Online Wajib 2025!

Zero Trust Security adalah pendekatan yang semakin krusial di era digital ini, di mana ancaman siber bisa datang dari dalam jaringan yang sudah dianggap aman. Firewall dan enkripsi tidak lagi cukup. Temukan mengapa strategi ini menjadi kunci perlindungan bisnis dan data kamu di tahun 2025 dan seterusnya.

Apa Itu Zero Trust Security?

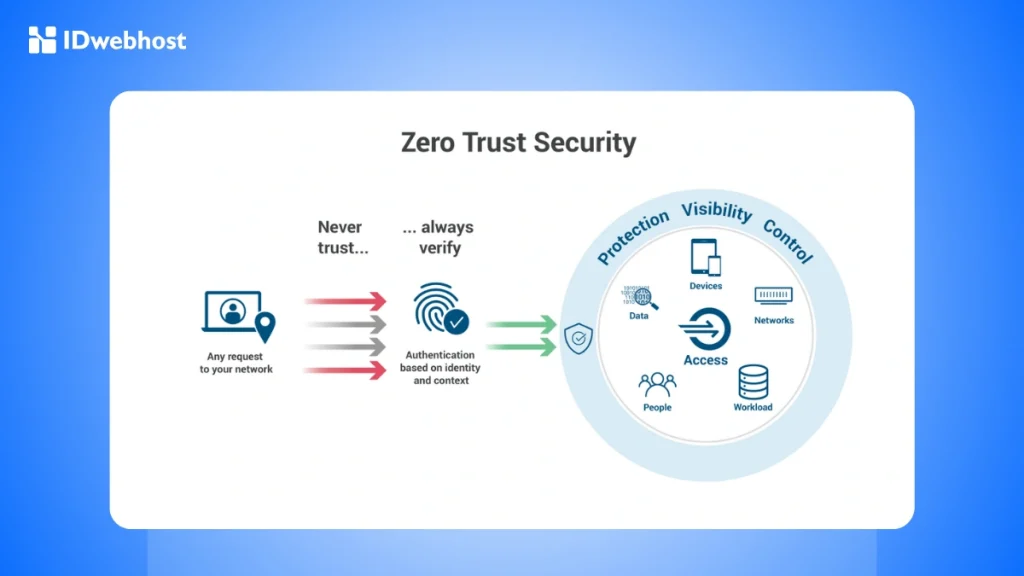

Zero Trust Security adalah pendekatan yang menggantikan model keamanan online tradisional dengan prinsip bahwa “tidak ada yang dapat dipercaya secara otomatis, baik itu pengguna internal maupun eksternal.”

Dalam sistem ini, semua akses, baik itu dari perangkat atau pengguna, dianggap tidak aman dan harus diverifikasi terlebih dahulu. Dengan kata lain, meskipun perangkat atau pengguna berada di dalam jaringan, mereka tetap harus melalui proses autentikasi yang ketat sebelum diberikan akses.

Keamanan berbasis zero-trust ini berfokus pada penerapan kebijakan akses yang lebih canggih, seperti otentikasi multi-faktor (multi-factor authentication), segmentasi jaringan, serta pencegahan pergerakan lateral (pindahnya ancaman di dalam jaringan).

Meskipun konsep ini awalnya digunakan untuk sistem perusahaan besar, kini cybersecurity dengan pendekatan zero trust menjadi sangat relevan untuk semua jenis organisasi, termasuk UMKM yang semakin bergantung pada infrastruktur digital.

Baca Juga: Integrasi MFA dan SSO untuk Lindungi Data Perusahaan Kamu

Cara Kerja Zero Trust Security

Bagaimana cara Zero Trust bekerja dalam praktiknya? Intinya, model ini mengharuskan semua pengguna dan perangkat untuk diverifikasi secara terus-menerus, tanpa mengandalkan lokasi mereka atau status sebelumnya.

Saat perangkat atau pengguna mencoba mengakses data atau aplikasi tertentu, sistem akan memverifikasi identitas mereka, menganalisis situasi (seperti lokasi dan jenis perangkat), dan memastikan bahwa mereka memiliki izin yang tepat untuk mengakses sumber daya yang diminta.

Dalam perspektif keamanan online, pendekatan ini sangat efektif untuk meminimalkan risiko peretasan. Dengan sistem ini, serangan yang terjadi di satu bagian jaringan tidak akan mudah bergerak atau merusak bagian lainnya, karena setiap akses diisolasi dan dikendalikan dengan sangat ketat.

Prinsip Utama Zero Trust Model

Zero Trust bukan hanya tentang kontrol identitas dan akses; ini adalah strategi untuk membangun ekosistem keamanan yang menyeluruh. Ada beberapa prinsip utama dalam model ini:

#1 Menghentikan Semua Koneksi Secara Otomatis

Berbeda dengan model tradisional yang mengandalkan firewall untuk melindungi jaringan, Zero Trust Security memeriksa semua koneksi, bahkan sebelum file atau data dikirimkan. Sistem ini akan menilai semua trafik, termasuk yang terenkripsi, untuk mencegah ransomware, malware, dan potensi ancaman lainnya.

#2 Melindungi Data dengan Kebijakan Berdasarkan Konteks

Setiap akses akan diperiksa lebih dalam, berdasarkan siapa pengguna, perangkat yang digunakan, lokasi mereka, serta aplikasi yang diakses. Kebijakan akses ini bersifat adaptif, yang artinya akses dapat diperbarui sesuai dengan perubahan konteks.

#3 Mengurangi Risiko dengan Menghilangkan Permukaan Serangan

Zero Trust menghubungkan pengguna langsung ke aplikasi yang mereka butuhkan, tanpa melalui jaringan lebih luas. Ini mengurangi risiko pergerakan lateral yang sering dimanfaatkan oleh penyerang untuk menyebarkan ancaman ke bagian lain dari jaringan.

Baca Juga: PDNS Adalah: Pahami Arti, Fungsi, Cara Kerja & Manfaat

Manfaat Menerapkan Zero Trust Security

Penerapan Zero Trust Security bukan hanya soal menghindari ancaman, tetapi juga memberikan manfaat jangka panjang bagi organisasi. Berikut beberapa keuntungan utama dari Zero Trust:

#1 Mengurangi Risiko Bisnis dan Organisasi

Dengan menghentikan semua aplikasi dan layanan untuk berkomunikasi hingga mereka terautentikasi, Zero Trust mengurangi kemungkinan kebocoran data atau akses ilegal.

Bahkan jika satu perangkat terinfeksi, sistem ini memastikan bahwa ancaman tersebut tidak bisa menyebar ke bagian lain dari jaringan.

#2 Kontrol Akses di Lingkungan Cloud dan Container

Kebijakan Zero Trust diterapkan pada identitas beban kerja (workload identity), yang tidak terpengaruh oleh alamat IP, port, atau protokol.

Ini sangat membantu dalam manajemen akses di cloud dan container yang sering menjadi target serangan.

#3 Mengurangi Risiko Pelanggaran Data

Dengan memverifikasi setiap permintaan akses dan membatasi pergerakan lateral, Zero Trust Security dapat mencegah pencurian data.

Jika penyerang berhasil memasuki sistem, mereka tidak akan bisa mengakses data sensitif karena mereka tidak dapat membangun kepercayaan dengan sistem.

#4 Mendukung Kepatuhan dan Audit

Zero Trust membuat setiap koneksi pengguna dan perangkat tidak terlihat di internet terbuka, memudahkan organisasi untuk mematuhi standar keamanan seperti PCI DSS atau NIST 800-207.

Selain itu, dengan microsegmentation, organisasi dapat mengatur kontrol yang lebih tepat pada data sensitif, yang sangat penting saat menjalani audit atau saat terjadi pelanggaran data.

Baca Juga: Kenali Jenis SSL Error & Solusinya untuk Keamanan Website

Strategi Terbaik Zero Trust Security 2025

Untuk mengimplementasikan Zero Trust Security dengan efektif pada tahun 2025, ada beberapa langkah yang perlu dilakukan oleh organisasi untuk memastikan sistem keamanan yang optimal dan terintegrasi.

Langkah 1: Mulai dengan Tujuan Bisnis yang Jelas

Langkah pertama adalah menentukan tujuan keamanan yang spesifik sesuai dengan kebutuhan bisnis. Setiap organisasi memiliki risiko yang berbeda, seperti kebocoran data atau potensi serangan siber.

Dengan tujuan yang jelas, kita dapat fokus pada area yang paling berisiko, misalnya, melindungi data pelanggan atau mencegah serangan ransomware. Hal ini memastikan bahwa upaya yang dilakukan tidak sia-sia dan dapat memaksimalkan hasil yang diinginkan.

Langkah 2: Pahami Permukaan Perlindungan

Selanjutnya, penting untuk memetakan perangkat dan data yang terhubung ke jaringan internet. Ini mencakup semua perangkat yang digunakan oleh karyawan dan juga perangkat IoT, yang sering kali menjadi celah keamanan.

Memahami permukaan perlindungan akan membantu untuk memastikan bahwa seluruh perangkat yang terhubung memiliki perlindungan yang memadai dengan kebijakan yang tepat.

Langkah 3: Pemetaan Aset Jaringan

Agar kebijakan Zero Trust berjalan efektif, kamu perlu mengenali semua pengguna, perangkat, dan layanan yang ada di dalam jaringan. Pemetaan ini penting untuk mengetahui siapa yang mengakses apa dan mengidentifikasi potensi ancaman sejak dini.

Dengan informasi ini, arsitektur Zero Trust dapat dirancang untuk membatasi akses hanya pada hal-hal yang benar-benar diperlukan.

Baca Juga: Apa Itu Cloud Security dan Mengapa Penting di Era Digital Sekarang?

Langkah 4: Identitas Perangkat yang Kuat

Selain identitas pengguna, identitas perangkat yang terhubung ke sistem juga perlu diperhatikan. Pastikan setiap perangkat yang terhubung memiliki otentikasi yang kuat dan tervalidasi, karena perangkat yang rentan dapat menjadi titik masuk bagi penyerang.

Langkah 5: Monitoring Terpusat

Pemantauan secara real-time sangat penting untuk mendeteksi potensi ancaman secara cepat. Dengan dashboard terpusat, tim keamanan bisa memantau aktivitas di seluruh jaringan dan segera mengambil tindakan jika ada aktivitas mencurigakan.

Langkah 6: Segmentasi Jaringan

Pembagian jaringan menjadi beberapa unit lebih kecil dapat membatasi dampak jika terjadi pelanggaran atau serangan. Jika satu bagian jaringan disusupi, segmen lainnya tetap aman.

Langkah 7: Verifikasi Multi-faktor

Pastikan untuk selalu menerapkan autentikasi multi-faktor dalam proses login. Hal ini menambah lapisan keamanan ekstra yang memastikan hanya pengguna yang sah yang bisa mengakses data sensitif.

Langkah 8: Implementasikan Kebijakan Zero Trust

Terakhir, sesuaikan kebijakan Zero Trust Security dengan kebutuhan dan risiko yang telah diidentifikasi. Kebijakan ini harus diterapkan secara konsisten di seluruh organisasi untuk menjaga konsistensi dan integritas sistem keamanan.

Baca Juga: Ini Dia 5 Tips Belajar Jadi Cyber Security Untuk Pemula!

Kesimpulan

Zero Trust Security adalah strategi keamanan yang semakin diperlukan di dunia yang penuh dengan ancaman siber yang terus berkembang. Dengan model ini, kamu dapat melindungi bisnis dari potensi risiko yang datang baik dari luar maupun dalam jaringan.

Jika kamu berencana untuk menerapkan Zero Trust Security dalam bisnis kamu di tahun 2025 mendatang, pastikan infrastruktur hosting yang kamu pilih mendukung kebijakan ini.

IDwebhost menawarkan layanan VPS Murah dengan fitur keamanan canggih yang cocok untuk implementasi keamanan berbasis zero-trust yang dapat menjaga data dan aplikasi bisnis kamu tetap aman.

Jadi, jika kamu ingin memulai perjalanan menuju keamanan online yang lebih kuat, IDwebhost adalah pilihan yang tepat!