Apa Itu BadDNS? Cari Tahu Fungsi, Module, dan Instalasinya

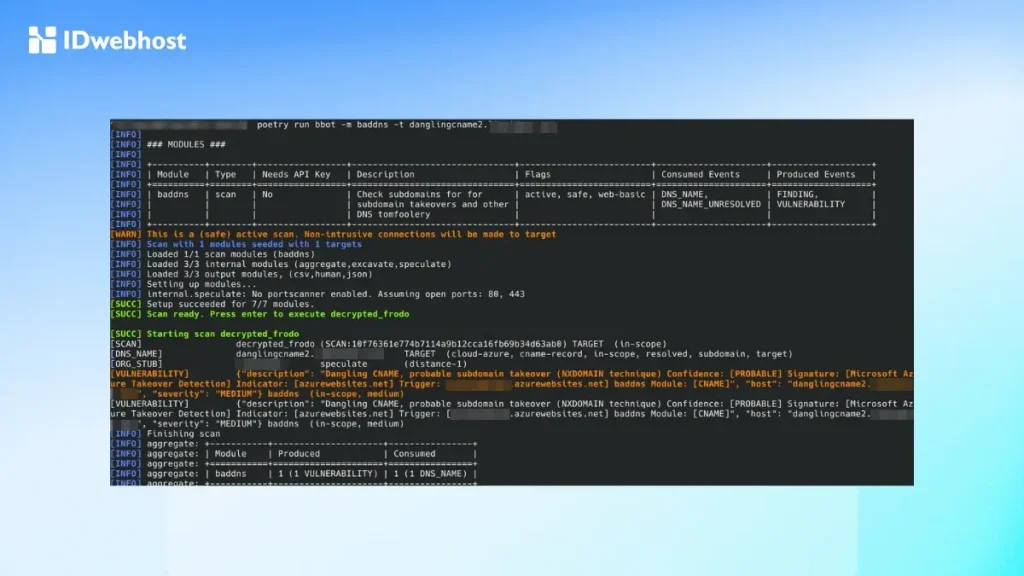

Pernah dengar tentang subdomain takeover atau serangan keamanan DNS yang bisa mengancam domain kamu? Jika iya, maka kamu perlu mengenal apa itu BadDNS. Ini adalah alat canggih yang membantu mengaudit dan mengamankan DNS dari berbagai celah keamanan.

Dalam artikel ini, kita akan membahas definisi BadDNS, cara kerjanya, module yang digunakan, hingga cara menginstalnya. Yuk, simak selengkapnya!

Apa Itu BadDNS?

Definisi

BadDNS adalah alat audit DNS sumber terbuka yang dirancang untuk mendeteksi pengambilalihan domain dan subdomain serta mengidentifikasi berbagai masalah keamanan DNS lainnya.

Alat ini dikembangkan dalam bahasa Python dan dapat digunakan secara mandiri atau sebagai module dalam BBOT untuk mendukung deteksi masalah keamanan DNS dalam skala besar.

BadDNS membantu dalam mendeteksi serangan seperti subdomain takeover, NSEC walks, dan berbagai bentuk kelemahan lainnya yang bisa dieksploitasi oleh hacker.

Fungsi BadDNS untuk Audit DNS

BadDNS bekerja dengan memeriksa berbagai record DNS yang berpotensi lemah atau tidak dikelola dengan baik. Berikut adalah beberapa langkah utama dalam audit yang dilakukan oleh BadDNS:

- Mendeteksi CNAME, NS, dan MX Records yang Tidak Terhubung

BadDNS memindai dangling records, yaitu catatan DNS yang mengarah ke layanan yang sudah tidak aktif atau belum dikonfigurasi dengan benar. Jika dibiarkan, celah ini bisa dieksploitasi untuk subdomain takeover. - Menganalisis HTML dan DNS TXT Records

Alat ini mencari referensi domain dalam HTML dan catatan TXT yang dapat disusupi oleh hacker untuk serangan phishing atau spoofing. - Mengidentifikasi Celah pada DNS Zone Transfer

BadDNS menguji apakah konfigurasi Zone Transfer terbuka, yang memungkinkan peretas mengunduh seluruh daftar subdomain. - Menggunakan Teknik NSEC-Walking

BadDNS memanfaatkan NSEC-walking untuk menelusuri subdomain yang seharusnya tersembunyi.

Dengan kemampuan ini, BadDNS menjadi DNS auditing tool yang sangat berguna dalam keamanan DNS dan pencegahan serangan siber berbasis DNS.

Baca Juga: DNS Tunneling Adalah: Bahaya, Cara Deteksi dan Pencegahannya

Module BadDNS

BadDNS memiliki berbagai module yang memungkinkan analisis mendalam terhadap berbagai celah keamanan DNS. Setiap module bekerja secara spesifik untuk mendeteksi dan mengevaluasi potensi risiko yang dapat dimanfaatkan oleh peretas.

Berikut adalah beberapa module utama yang digunakan dalam audit DNS:

#1. CNAME Module

Module ini mendeteksi dangling CNAME records, yaitu catatan CNAME yang masih ada tetapi mengarah ke layanan yang tidak aktif atau domain yang sudah tidak digunakan.

Kondisi ini dapat membuka celah bagi hacker untuk melakukan subdomain takeover, yaitu mengambil alih kontrol atas subdomain yang ditinggalkan.

Selain itu, BadDNS juga menganalisis apakah domain induk dari CNAME tersebut masih aktif atau sudah kadaluarsa, sehingga dapat menjadi titik lemah dalam konfigurasi DNS.

#2. NS Module

Module ini fokus pada dangling NS records, yaitu catatan NS (Nameserver) yang tidak terhubung dengan benar.

Jika sebuah domain masih menunjuk ke Nameserver yang sudah tidak aktif atau tidak dimiliki lagi, hacker dapat mencoba mendaftarkan kembali layanan tersebut dan mendapatkan kontrol atas resolusi DNS domain tersebut.

Selain itu, module ini juga mengevaluasi apakah layanan DNS pihak ketiga, seperti AWS Route 53, memiliki celah yang bisa dieksploitasi untuk takeover.

Baca Juga: Apa itu DNS Zone Editor dan Bagaimana Cara Kerjanya?

#3. MX Module

BadDNS menggunakan module ini untuk menganalisis apakah domain utama yang terhubung ke MX records (Mail Exchange) masih tersedia untuk registrasi.

Jika domain tersebut dapat diambil alih, maka hacker dapat mengakses email yang dikirim ke domain tersebut. Ini bisa membuka celah bagi serangan phishing, pencurian identitas, atau penyadapan komunikasi email perusahaan.

#4. References Module

Module ini memeriksa file JavaScript, CSS, dan kode HTML untuk mencari referensi ke domain yang dapat diambil alih.

Selain itu, ia juga menganalisis konfigurasi CORS (Cross-Origin Resource Sharing) dan CSP (Content Security Policy) untuk melihat domain mana saja yang dipercaya oleh sistem target.

Jika ada domain yang tidak aktif namun masih dipercaya, peretas dapat mendaftarkan kembali domain tersebut dan menyusupkan kode berbahaya.

#5. TXT Module

Module ini berfokus pada pemeriksaan TXT records dalam DNS, terutama yang berisi referensi ke domain eksternal.

Jika domain yang disebutkan dalam catatan TXT tidak lagi aktif, hacker dapat mendaftarkan ulang domain tersebut dan menggunakannya untuk melakukan serangan DNS spoofing atau manipulasi kebijakan autentikasi email, seperti SPF, DKIM, atau DMARC.

Baca Juga: PDNS Adalah: Pahami Arti, Fungsi, Cara Kerja & Manfaat

#6. Zone Transfer Module

Module ini mencoba melakukan zone transfer, yaitu mengunduh seluruh data DNS dari sebuah domain jika server DNS tidak dikonfigurasi dengan benar.

Jika transfer zona diizinkan, hacker bisa mendapatkan daftar semua subdomain, alamat IP, dan informasi sensitif lainnya, yang dapat digunakan untuk eksploitasi lebih lanjut.

#7. NSEC Module

Module ini memanfaatkan teknik NSEC-walking untuk menemukan subdomain tersembunyi dalam sistem DNSSEC (DNS Security Extensions).

Dengan mengeksploitasi cara kerja NSEC records, BadDNS dapat memetakan seluruh struktur domain dan mengidentifikasi layanan internal yang mungkin tidak seharusnya terlihat oleh publik.

Setiap module dalam BadDNS memiliki peran penting dalam DNS security testing dan membantu mengidentifikasi serta mengamankan potensi celah yang bisa dimanfaatkan oleh hacker untuk melakukan serangan berbasis DNS.

Baca Juga: DNS Failure: Tanda, Penyebab dan 10 Cara Memperbaikinya

Fitur Unggulan BadDNS

BadDNS menawarkan berbagai fitur yang menjadikannya DNS auditing tool yang unggul. Menurut Paul Mueller, pengembang BadDNS, alat ini memiliki keunggulan dalam:

- Mendeteksi subdomain takeover dengan cakupan yang lebih luas dibandingkan alat lain.

- Menganalisis referensi eksternal seperti JavaScript dan CSS yang bisa dieksploitasi hacker.

- Memeriksa TXT records untuk menemukan potensi subdomain takeover yang jarang diperiksa oleh alat lain.

- Memastikan DNS signatures selalu diperbarui dengan mengotomatiskan pembaruan dari sumber terpercaya seperti Nuclei dan DNS Reaper.

Dengan fitur ini, BadDNS menjadi alat yang sangat berguna dalam audit DNS untuk meningkatkan keamanan domain dan subdomain.

Instalasi dan Cara Menggunakan BadDNS

#1. Panduan Instalasi BadDNS

BadDNS tersedia secara gratis di GitHub dan dapat diinstal dengan mudah menggunakan pip atau pipx, dengan langkah-langkah berikut ini:

#1. Instalasi dengan pip

Jika kamu menggunakan pip, cukup jalankan perintah berikut di terminal atau command prompt:pip install baddns

Perintah ini akan mengunduh dan menginstal BadDNS beserta dependensinya di lingkungan Python kamu.

#2 Instalasi dengan pipx

Jika kamu ingin menginstal BadDNS dalam lingkungan terisolasi, gunakan pipx:pipx install git+https://github.com/blacklanternsecurity/baddns

Penggunaan pipx lebih disarankan karena mencegah konflik dependensi dengan pustaka Python lainnya di sistem utama.

Catatan: Pastikan Python dan pip sudah terinstal di sistem kamu sebelum menjalankan perintah di atas. Jika belum, kamu bisa mengunduhnya dari Python.org.

Baca Juga: Apa itu Propagasi DNS? Cara Cek & Mempercepat Prosesnya

#2. Cara Menggunakan BadDNS

Setelah instalasi selesai, kamu bisa mulai menggunakan BadDNS langsung dari command line atau terminal.

#1. Menampilkan Bantuan dan Opsi yang Tersedia

Untuk melihat daftar perintah dan opsi yang tersedia, jalankan:baddns -h

Perintah ini akan menampilkan panduan penggunaan dan parameter yang bisa digunakan dalam BadDNS.

#2. Melakukan Analisis Subdomain

Untuk menjalankan BadDNS dan melakukan pencarian subdomain yang rentan pada suatu domain, gunakan perintah:baddns example.com

BadDNS akan melakukan pemindaian dan menampilkan hasil analisis DNS dari domain tersebut.

Baca Juga: 12 Alasan Python Sempurna untuk Web Development, Wajib Tahu!

#3. Opsi Tambahan dalam BadDNS

BadDNS menyediakan beberapa opsi tambahan untuk menyesuaikan pencarian dan analisis.

#1. Menentukan Nameserver Kustom

Jika kamu ingin menggunakan nameserver tertentu dalam proses analisis, gunakan opsi -n:baddns -n 8.8.8.8,1.1.1.1 example.com

Perintah ini akan menggunakan Google Public DNS (8.8.8.8) dan Cloudflare DNS (1.1.1.1) dalam pencarian subdomain.

#2. Menjalankan Modul Tertentu

BadDNS memiliki beberapa modul analisis yang bisa digunakan untuk mengecek record DNS tertentu, seperti CNAME atau MX. Gunakan opsi -m untuk menentukan modul yang ingin dijalankan:baddns -m cname,mx example.com

Perintah ini akan fokus pada pencarian record CNAME (Canonical Name) dan MX (Mail Exchange) untuk mendeteksi potensi kelemahan.

#3. Hanya Menampilkan Target yang Rentan

Jika kamu hanya ingin menampilkan hasil analisis yang mengindikasikan potensi kelemahan atau kerentanan, gunakan opsi -s:baddns -s example.com

Opsi ini membantu dalam memfilter hasil yang lebih relevan, terutama bagi pentester atau administrator keamanan yang ingin segera menangani masalah keamanan DNS.

Baca Juga: Cara Setting DNS Di WordPress Hosting

Kesimpulan

Dengan semakin banyaknya serangan berbasis DNS, penting bagi pemilik domain untuk melakukan audit DNS secara berkala.

BadDNS adalah solusi terbaik untuk mendeteksi kelemahan DNS seperti subdomain takeover, dangling records, dan potensi eksploitasi lainnya. Dengan fitur-fitur canggihnya, alat ini membantu meningkatkan keamanan DNS dan melindungi website dari serangan hacker.

Butuh bantuan konfigurasi DNS agar domain dan hosting terkoneksi dengan sempurna? Jangan khawatir! Tim Managed Services IDwebhost siap membantu kamu memastikan pengaturan DNS berjalan dengan lancar.

Didukung dengan Hosting Murah dari IDwebhost, kamu nggak cuma dapat layanan hosting terbaik, tapi juga dukungan teknis yang profesional. Yuk, optimalkan website kamu sekarang!