Apa Itu Tailscale? Cara Baru Akses Jaringan Tanpa Ribet

Masalah akses jaringan biasanya baru terasa saat tim mulai bekerja remote, server tersebar di cloud, atau data sensitif harus diakses dari banyak lokasi. Di fase itu, pertanyaan apa itu Tailscale sering muncul sebagai alternatif VPN lama yang terasa lambat dan ribet. Artikel ini membahas Tailscale dari sudut pandang praktis, bukan teori semata.

Apa Itu Tailscale?

Untuk menjawab apa itu Tailscale, bayangkan VPN yang kamu gunakan tidak memaksa semua koneksi lewat satu pintu.

Tailscale adalah layanan mesh-VPN yang memungkinkan perangkat saling terhubung secara langsung dan aman, meskipun berada di jaringan, lokasi, atau cloud yang berbeda.

Baca Juga: 6 Fitur VPN yang Wajib Ada untuk Keamanan Maksimal

Fondasi utamanya adalah protokol WireGuard, protokol VPN modern yang dirancang simpel, cepat, dan minim attack surface.

Berbeda dengan VPN tradisional yang memakai model hub-and-spoke, Tailscale membangun jaringan peer-to-peer (disebut tailnet), sehingga perangkat bisa berkomunikasi langsung satu sama lain.

Pendekatan ini membuat trafik tidak perlu “memutar” ke server pusat. Dalam praktik sehari-hari, hasilnya terasa nyata:

- Akses server lebih responsif

- Latensi lebih rendah

Jaringan lebih stabil saat jumlah perangkat bertambah

Jika dibutuhkan, Tailscale tetap bisa berfungsi seperti VPN klasik dengan exit node, misalnya untuk mengarahkan seluruh trafik internet lewat satu server tertentu.

Baca Juga: Wajib Tahu! 5 VPN Terbaik untuk Akses ChatGPT Tanpa Batas

Kenapa Tailscale Dipakai Banyak Bisnis?

Banyak bisnis, mulai dari startup sampai enterprise, beralih ke Tailscale bukan karena ikut tren, tapi karena lelah dengan kompleksitas VPN lama.

Setup Cepat, Minim Kesalahan

Banyak kasus terjadi di lapangan, ketika menggunakan VPN tradisional: konfigurasi panjang, firewall ribet, dan dokumentasi yang sering tidak sinkron dengan kondisi nyata. Tailscale memotong hampir semua kerumitan itu.

Tailscale memotong semua titik rawan itu.

Cukup login, install di dua perangkat, dan jaringan langsung terbentuk. Tanpa port forwarding. Tanpa aturan firewall rumit. Pendekatan zero config ini sangat membantu, terutama untuk tim yang tidak punya dedicated network engineer.

Keamanan yang Relevan dengan Dunia Cloud

Tailscale dibangun dengan prinsip zero-trust networking. Setiap koneksi dienkripsi end-to-end menggunakan WireGuard. Tidak ada trafik yang “dipercaya” hanya karena berada di jaringan internal.

Ini sangat relevan untuk:

- Akses database cloud

- Cloud storage security

- Server internal yang tidak ingin diekspos ke publik

Alih-alih mengamankan jaringan, Tailscale mengamankan koneksi antar identitas.

Tumbuh Tanpa Bottleneck

Arsitektur terdistribusi Tailscale membuatnya stabil saat jumlah perangkat bertambah. Menambah user atau server tidak menciptakan bottleneck baru, sesuatu yang sering jadi masalah pada VPN hub-and-spoke.

Cara Kerja Tailscale

Pada dasarnya, Tailscale bekerja dengan membangun jaringan mesh peer-to-peer berbasis WireGuard. Agar mudah memahami alur kerjanya, berikut ini mekanisme utama di balik kemudahan TailScale.

Mesh-VPN Berbasis WireGuard

Setiap perangkat membangun koneksi peer-to-peer terenkripsi menggunakan WireGuard. Tidak ada trafik plaintext, bahkan di jaringan lokal.

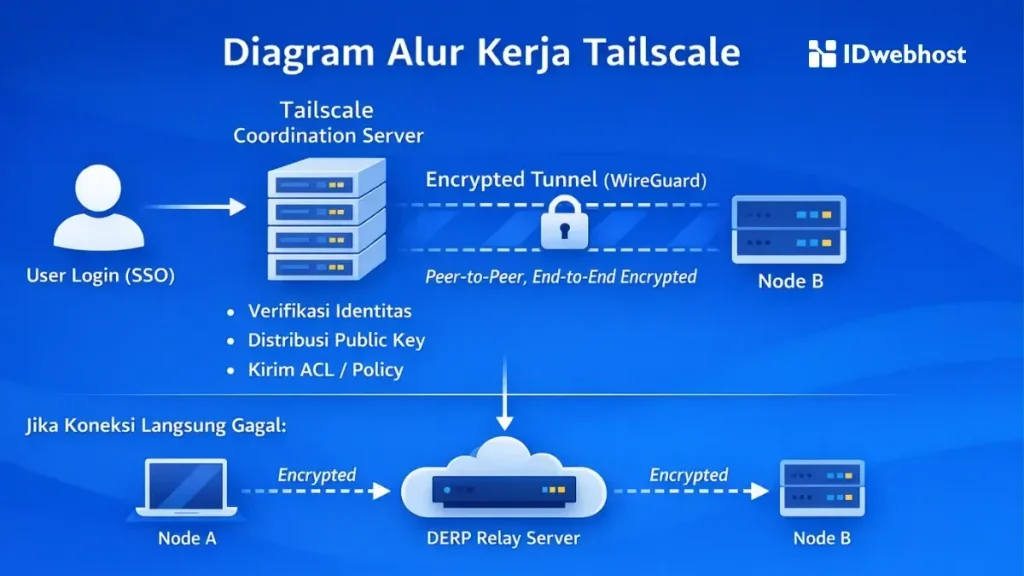

Control Plane vs Data Plane

Tailscale memisahkan dua fungsi penting:

- Control plane (terpusat)

Digunakan untuk:- Autentikasi user

- Distribusi public key

- Pengaturan Access Control List (ACL) dan kebijakan akses

- Data plane (terdistribusi)

Seluruh trafik data mengalir langsung antar perangkat, bukan lewat server Tailscale.

Model ini memberikan kontrol terpusat tanpa menjadikan server sebagai bottleneck.

Manajemen Kunci & Zero Trust

Setiap perangkat membuat pasangan kunci kriptografi sendiri. Private key tidak pernah keluar dari device.

Artinya, bahkan server koordinasi Tailscale tidak bisa membaca isi trafik.

Inilah dasar dari zero trust networking:

tidak ada perangkat yang otomatis dipercaya hanya karena berada “di dalam jaringan”.

NAT Traversal & DERP

Di dunia nyata, banyak perangkat berada di balik NAT dan firewall.

Tailscale menggunakan STUN dan ICE untuk menembusnya secara otomatis.

Jika koneksi langsung benar-benar tidak memungkinkan (misalnya UDP diblokir), Tailscale memakai DERP relay server. DERP hanya meneruskan paket terenkripsi, dan tidak bisa mendekripsi isinya.

Siapa yang Cocok Menggunakan Tailscale?

Tailscale fleksibel digunakan oleh banyak tipe pengguna, bukan hanya tim besar dengan infrastruktur kompleks. Berikut gambaran penggunaannya di dunia nyata:

- Developer & DevOps

Digunakan untuk mengakses server staging, database internal, atau API privat saat mengerjakan fitur baru, tanpa membuka port publik atau membuat VPN sementara yang rawan salah konfigurasi. - Bisnis dengan Tim Remote

Memudahkan tim mengakses ERP, dashboard internal, atau server file perusahaan dari berbagai lokasi kerja, tanpa bergantung pada satu VPN server yang rawan lambat. - Pemilik Homelab & Startup

Cocok untuk proyek NAS pribadi, media server, atau aplikasi MVP yang berjalan di VPS dan perlu diakses aman dari mana saja.

Cara Mulai Menggunakan Tailscale

Memulai Tailscale tidak butuh networking yang rumit. Langkah-langkahnya sederhana untuk diterapkan di lingkungan kerja sehari-hari:

- Buat akun Tailscale

Daftar menggunakan akun Google, Microsoft, atau GitHub agar autentikasi terintegrasi dengan sistem identitas yang sudah digunakan. - Install aplikasi di perangkat

Pasang Tailscale di VPS, laptop kerja, atau server cloud yang ingin dihubungkan dalam satu jaringan aman. - Login dan aktifkan koneksi

Setelah login, perangkat otomatis masuk ke tailnet dan siap berkomunikasi dengan device lain. - Tambahkan perangkat lain

Ulangi instalasi di server atau device tambahan, misalnya database server atau mesin staging. - Atur ACL sesuai kebutuhan

Tentukan siapa boleh mengakses apa, sehingga tidak semua perangkat saling terbuka tanpa kontrol. - Undang user tambahan

Jika bekerja tim, undang anggota lain agar mereka bisa terhubung dengan hak akses yang sesuai.

Dalam banyak kasus, koneksi aman sudah bisa digunakan dalam hitungan menit.

Tips Aman Menggunakan Tailscale

Tips ini sering terlihat sepele, tapi dampaknya besar pada keamanan dan kenyamanan jangka panjang saat kamu menggunakan Tailscale:

Gunakan Magic DNS

Magic DNS memungkinkan setiap perangkat di tailnet diakses menggunakan nama yang mudah diingat, bukan alamat IP. Ini sangat membantu saat mengelola banyak server atau VPS, misalnya membedakan server staging, production, dan database tanpa harus menghafal IP yang rawan berubah.

Aktifkan Subnet Routing

Jika bisnis masih memiliki server atau layanan di jaringan lokal (on-premise), subnet routing memungkinkan semuanya diakses lewat Tailscale tanpa migrasi besar-besaran. Pendekatan ini sering dipakai sebagai tahap transisi sebelum sepenuhnya pindah ke cloud.

Audit ACL Secara Berkala

Seiring bertambahnya tim dan proyek, aturan akses cenderung makin longgar. Luangkan waktu untuk meninjau ACL agar setiap user hanya memiliki akses yang benar-benar dibutuhkan, bukan sekadar “biar cepat”.

Kesimpulan

Jika ditanya apa itu Tailscale, jawabannya bukan sekadar VPN. Tailscale adalah pendekatan baru dalam mengelola jaringan: lebih sederhana, lebih aman, dan selaras dengan cara kerja cloud modern.

Dengan mesh-VPN, koneksi peer-to-peer, dan fondasi protokol WireGuard, Tailscale menghilangkan banyak kerumitan klasik VPN lama tanpa mengorbankan keamanan.

Untuk bisnis yang menjalankan website, aplikasi, atau sistem internal di server cloud, kombinasi Tailscale dengan VPS Murah dari IDwebhost menjadi solusi yang masuk akal.

Infrastruktur tetap aman, akses terkendali, dan performa jaringan optimal, tanpa harus tenggelam dalam konfigurasi teknis yang melelahkan.